Se ha descubierto una vulnerabilidad crítica en el enrutador TP-Link Archer C5400X que podría resultar en la ejecución remota de código en dispositivos afectados a través de solicitudes especialmente diseñadas.

Identificada como CVE-2024-5035, esta vulnerabilidad tiene una puntuación CVSS de 10.0 y afecta a todas las versiones del firmware del enrutador, incluyendo las anteriores a 1_1.1.6. Se ha solucionado con el lanzamiento de la versión 1_1.1.7 el 24 de mayo de 2024. La firma de ciberseguridad alemana ONEKEY informó que «los atacantes remotos no autenticados pueden obtener ejecución de comandos arbitrarios en el dispositivo con privilegios elevados» al aprovechar con éxito esta vulnerabilidad.

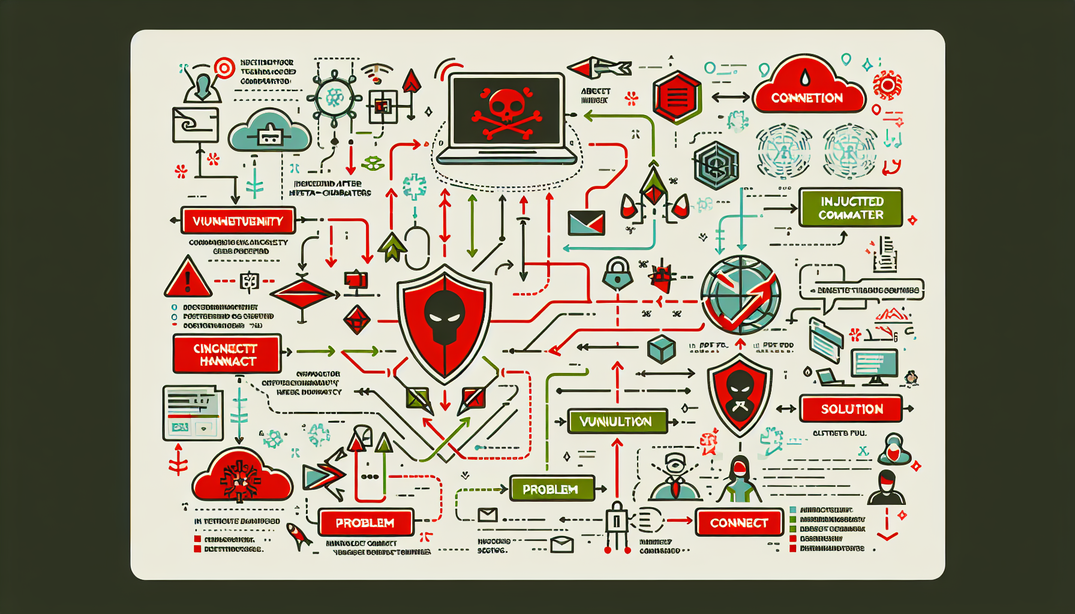

El problema reside en un binario llamado «rftest» que se inicia al encenderse y expone un oyente de red en los puertos TCP 8888, 8889 y 8890, lo que permite a un atacante remoto no autenticado lograr la ejecución de código. Aunque el servicio de red está diseñado para aceptar solo comandos que comiencen con «wl» o «nvram get», ONEKEY señaló que la restricción podría ser fácilmente eludida al inyectar un comando después de metacaracteres de shell como ; , & , o, | (por ejemplo, «wl;id;»).

La solución implementada por TP-Link en la versión 1_1.1.7 Build 20240510 aborda la vulnerabilidad al descartar cualquier comando que contenga estos caracteres especiales. Según ONEKEY, esta situación surge debido a la necesidad de proporcionar una API de configuración de dispositivos inalámbricos, lo que resultó en la exposición de un shell supuestamente limitado a través de la red que los clientes dentro del enrutador podrían usar para configurar dispositivos inalámbricos.

Esta divulgación llega poco después de que la empresa revelara fallas de seguridad en otros dispositivos, como los routers industriales Delta Electronics DVW W02W2 (CVE-2024-3871) y equipos de red de Ligowave (CVE-2024-4999), que podrían permitir a atacantes remotos obtener la ejecución de comandos remotos con privilegios elevados. Estas fallas aún no han sido corregidas debido a la falta de mantenimiento activo, por lo que es esencial que los usuarios tomen medidas adecuadas para limitar la exposición de las interfaces de administración y reducir el riesgo de explotación.

Vía The Hacker News