Botnet P2PInfect basado en Rust evoluciona con cargas útiles de minero y ransomware

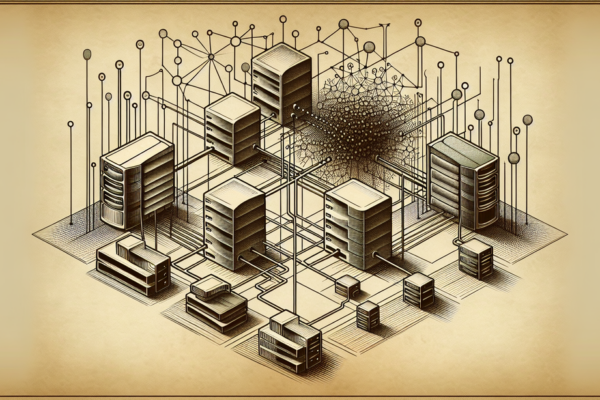

Un botnet de malware conocido como P2PInfect ha sido descubierto atacando servidores Redis con ransomware y mineros de criptomonedas. Este desarrollo marca la transición de la amenaza hacia una operación con un claro fin financiero. Cado Security declaró en un informe que el autor del malware continúa actualizando el minero de criptomonedas, el payload de…