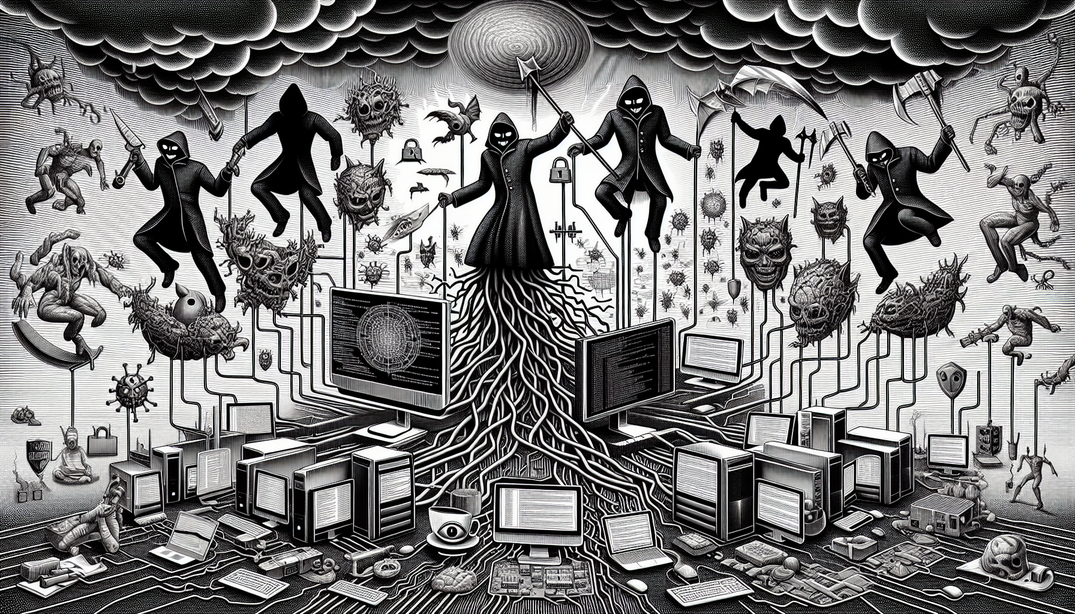

Los actores amenazas respaldados por el estado chino lograron acceso a 20,000 sistemas Fortinet FortiGate en todo el mundo aprovechando una grave vulnerabilidad de seguridad entre 2022 y 2023, lo que indica un impacto más amplio de lo que se pensaba.

El Centro Nacional de Seguridad Cibernética de los Países Bajos (NCSC) reveló que el actor estatal ya conocía esta vulnerabilidad en los sistemas FortiGate al menos dos meses antes de que se hiciera pública, infectando solo 14,000 dispositivos durante este período de llamado día cero.

La campaña tuvo como objetivo a varios gobiernos occidentales, organizaciones internacionales y un gran número de empresas dentro de la industria de defensa, sin revelar los nombres de las entidades afectadas.

Los atacantes violaron una red informática utilizada por las fuerzas armadas holandesas explotando CVE-2022-42475, que permite la ejecución remota de código y facilita la implementación de un backdoor denominado COATHANGER desde un servidor controlado por el actor para otorgar acceso remoto persistente a los dispositivos comprometidos y actuar como punto de lanzamiento para más malware.

El NCSC mencionó que el adversario optó por instalar el malware mucho después de obtener acceso inicial para mantener el control sobre los dispositivos, aumentando la incertidumbre sobre la cantidad de víctimas con dispositivos infectados con el implante.

Este incidente destaca una vez más la tendencia continua de los ciberataques dirigidos a dispositivos perimetrales para vulnerar redes de interés.

Según el NCSC, los dispositivos perimetrales siguen siendo un objetivo popular para actores malintencionados debido a sus desafíos de seguridad y su conexión directa a internet, además de la falta de respaldo por soluciones de Detección y Respuesta de Endpoints (EDR).

Vía The Hacker News