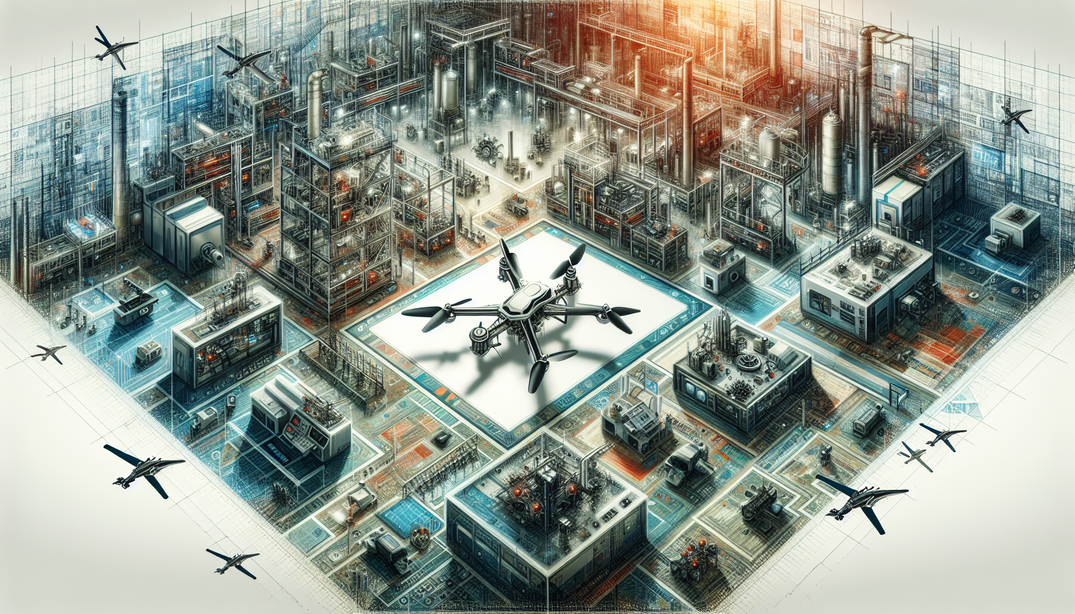

Trend Micro rastrea al adversario TIDRONE, que está llevando a cabo actividades de espionaje, centrándose en la cadena de suministro de la industria militar. El método de acceso inicial utilizado sigue siendo desconocido. Trend Micro descubrió el uso de malware personalizado como CXCLNT y CLNTEND, junto con herramientas de escritorio remoto como UltraVNC.

Un patrón interesante es que las víctimas comparten el mismo software de planificación de recursos empresariales (ERP), lo que sugiere un posible ataque a la cadena de suministro. Las cadenas de ataque pasan por tres etapas diseñadas para facilitar la escalada de privilegios, el robo de credenciales y la evasión de la defensa al deshabilitar los productos antivirus.

Ambos backdoors se inician a través de una DLL falsa cargada desde Microsoft Word, permitiendo a los actores de amenazas recopilar una amplia gama de información sensible. CXCLNT puede cargar/descargar archivos, borrar rastros y recopilar información de la víctima. CLNTEND es un RAT que admite varios protocolos de red para la comunicación.

Según los investigadores, la consistencia en los tiempos de compilación de archivos y el tiempo de operación respalda la evaluación de que esta campaña es probablemente llevada a cabo por un grupo de amenazas de habla china aún no identificado.

Vía The Hacker News