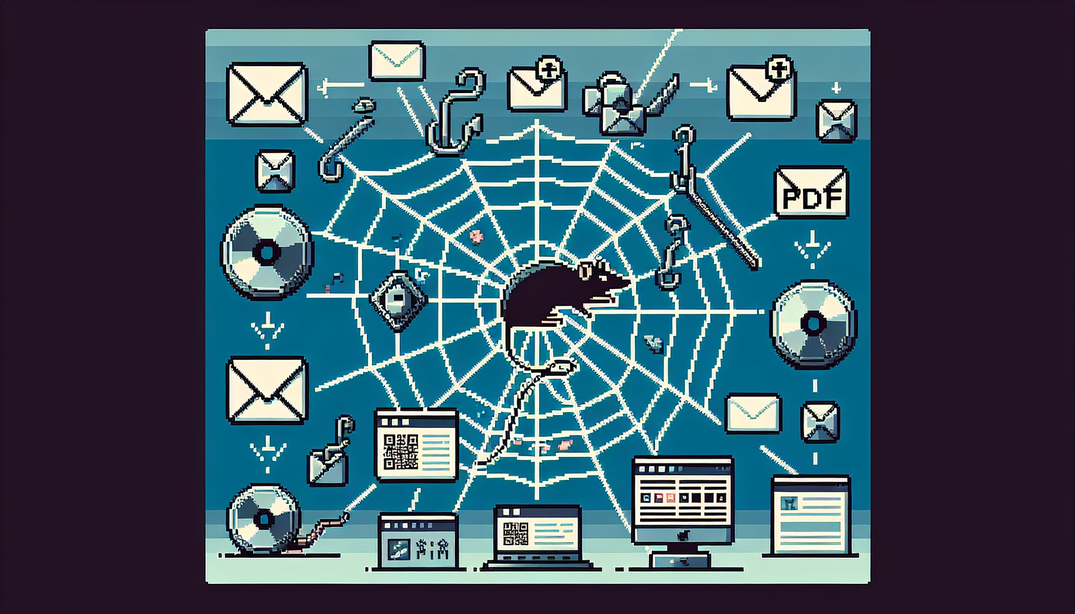

Según los hallazgos de Rapid7, se ha descubierto una campaña de malvertising que utiliza instaladores con troyanos para distribuir un backdoor conocido como Oyster (Broomstick y CleanUpLoader) a través de software popular como Google Chrome y Microsoft Teams. Los actores detrás de esta amenaza dirigen a los usuarios a sitios web falsos que aparentan contener software legítimo, pero en realidad desencadenan una infección de malware al intentar descargar el archivo de instalación.

El ejecutable funciona como una vía para introducir el backdoor Oyster, que tiene la capacidad de recopilar información del host comprometido, comunicarse con una dirección de control de comando (C2) y permitir la ejecución remota de código. Aunque anteriormente Oyster se distribuía a través del Broomstick Loader, las cadenas de ataque recientes involucran el despliegue directo del backdoor. Se informa que el malware está relacionado con ITG23, un grupo vinculado a Rusia y detrás del malware TrickBot.

Después de la ejecución del malware, se procede a instalar el software legítimo de Microsoft Teams para mantener el engaño y evitar levantar sospechas. También se observó que el malware se utilizaba para generar un script de PowerShell, lo que permite establecer persistencia en el sistema.

Esto coincide con el surgimiento de ONNX Store, una nueva plataforma de phishing como servicio (PhaaS) que permite a los clientes orquestar campañas de phishing utilizando códigos QR integrados en archivos PDF que llevan a las víctimas a páginas de robo de credenciales. Se cree que ONNX Store es una versión rebrandeada del kit de phishing Caffeine, documentado por Mandiant en octubre de 2022, con el servicio mantenido por un actor de amenazas de habla árabe llamado MRxC0DER.

Además, ONNX Store utiliza mecanismos anti-bot de Cloudflare para evadir la detección por parte de escáneres de sitios web de phishing. Las URL distribuidas a través de las campañas de phishing vienen con Javascript encriptado que recopila los metadatos de la red de las víctimas y retransmite tokens de autenticación de dos factores (2FA).

El investigador de EclecticIQ, Arda Büyükkaya, señala que «ONNX Store tiene un mecanismo de bypass de autenticación de dos factores (2FA) que intercepta las solicitudes de autenticación de dos factores de las víctimas». Las páginas de phishing se asemejan a las interfaces reales de inicio de sesión de Microsoft 365, engañando a los objetivos para que ingresen sus detalles de autenticación.’

Vía The Hacker News