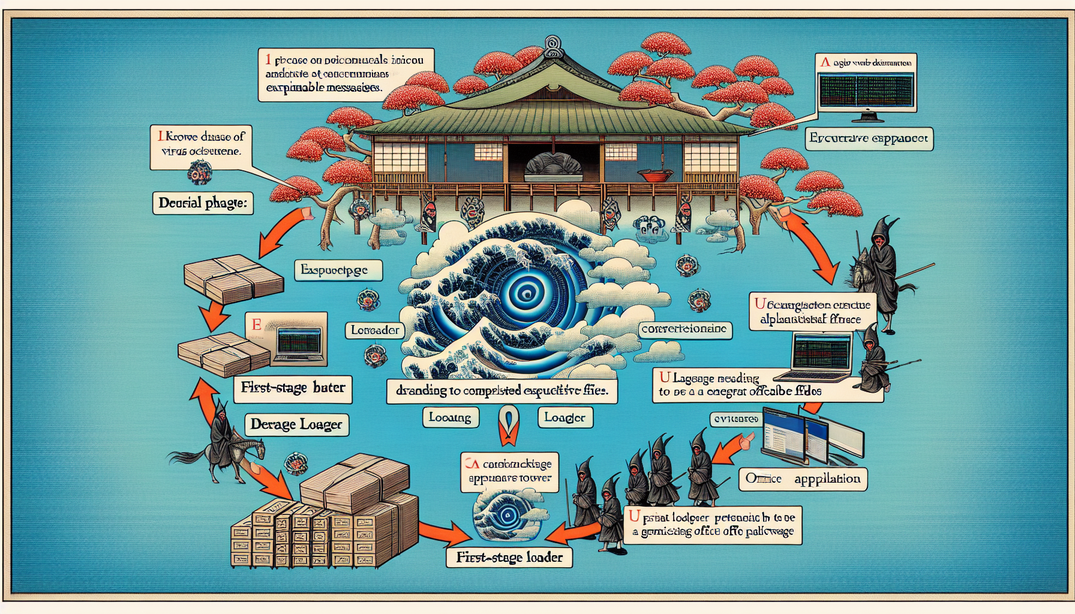

El malware ValleyRAT, atribuido a un grupo de amenazas llamado Silver Fox, es una puerta trasera completa que puede tomar el control remoto de estaciones de trabajo comprometidas y realizar diversas acciones maliciosas. Los investigadores de Fortinet FortiGuard Labs, Eduardo Altares y Joie Salvio, han destacado esta característica del malware, revelando que se trata de un software malicioso de varias etapas que emplea diversas técnicas para monitorear y controlar a sus víctimas. Además, despliega complementos arbitrarios para causar daños adicionales.

ValleyRAT se destaca por su fuerte uso de shellcode para ejecutar sus distintos componentes directamente en la memoria del sistema de la víctima. Esto reduce significativamente su huella de archivos en el sistema comprometido, lo que dificulta su detección. Los detalles sobre la campaña surgieron por primera vez en junio de 2024, cuando Zscaler ThreatLabz detalló ataques que involucraban una versión actualizada del malware.

El equipo de investigación de FortiGuard Labs mencionó que actualmente se desconoce cómo se distribuye la última iteración de ValleyRAT, aunque campañas anteriores han utilizado mensajes de correo electrónico que contenían enlaces apuntando a ejecutables comprimidos. A pesar de esto, no se han encontrado muestras reales de correos electrónicos relacionados, lo que dificulta establecer con certeza el método de distribución.

El ataque de ValleyRAT es un proceso de varias etapas que comienza con un cargador de primera etapa que se hace pasar por aplicaciones legítimas como Microsoft Office para parecer inofensivo. Al ejecutar el ejecutable, se libera un documento engañoso y se carga el shellcode para avanzar a la siguiente fase del ataque. El cargador también toma medidas para validar que no se esté ejecutando en una máquina virtual. El shellcode es responsable de iniciar un módulo de balizamiento que contacta a un servidor de comando y control (C2) para descargar dos componentes, RuntimeBroker y RemoteShellcode.

El segundo método utilizado para la escalada de privilegios está relacionado con el abuso de la interfaz COM CMSTPLUA. Una vez más, se observa cómo los actores de amenazas adoptan técnicas previamente utilizadas en otras campañas. El payload de Loader también exhibe algunas características distintas, como realizar comprobaciones para ver si se está ejecutando en un entorno seguro de pruebas y escanear el Registro de Windows en busca de claves relacionadas con aplicaciones específicas, reforzando la hipótesis de que el malware apunta exclusivamente a sistemas chinos.

Por otro lado, RemoteShellcode se configura para extraer el descargador de ValleyRAT del servidor C2, el cual, posteriormente, utiliza sockets UDP o TCP para conectarse al servidor y recibir el payload final. Este desarrollo surge en medio de campañas de malspam en curso que intentan explotar una antigua vulnerabilidad de Microsoft Office (CVE-2017-0199) para ejecutar código malicioso y entregar GuLoader, Remcos RAT y Sankeloader.

Vía The Hacker News