Los investigadores de ciberseguridad han descubierto una nueva campaña que está explotando una vulnerabilidad de seguridad crítica en dispositivos Fortinet FortiClient EMS para entregar ScreenConnect y Metasploit Powerfun. La CVE-2023-48788 (puntuación CVSS: 9.3) es la vulnerabilidad crítica de inyección SQL que está siendo utilizada para este propósito, permitiendo que un atacante no autenticado ejecute código o comandos no autorizados mediante solicitudes específicamente diseñadas. Los expertos de Forescout están rastreando esta campaña bajo el nombre de Connect:fun debido al uso de ScreenConnect y Powerfun para la postexplotación.

El objetivo de la intrusión era una empresa de medios que tenía su dispositivo FortiClient EMS vulnerable expuesto a Internet poco después de la publicación de un prueba de concepto (PoC) que explota la vulnerabilidad el 21 de marzo de 2024. El atacante intentó sin éxito descargar ScreenConnect y luego instalar el software de escritorio remoto utilizando el comando «msiexec». Sin embargo, el 25 de marzo se utilizó el PoC para lanzar un código de PowerShell que descargó el script Powerfun de Metasploit e inició una conexión inversa a otra dirección IP.

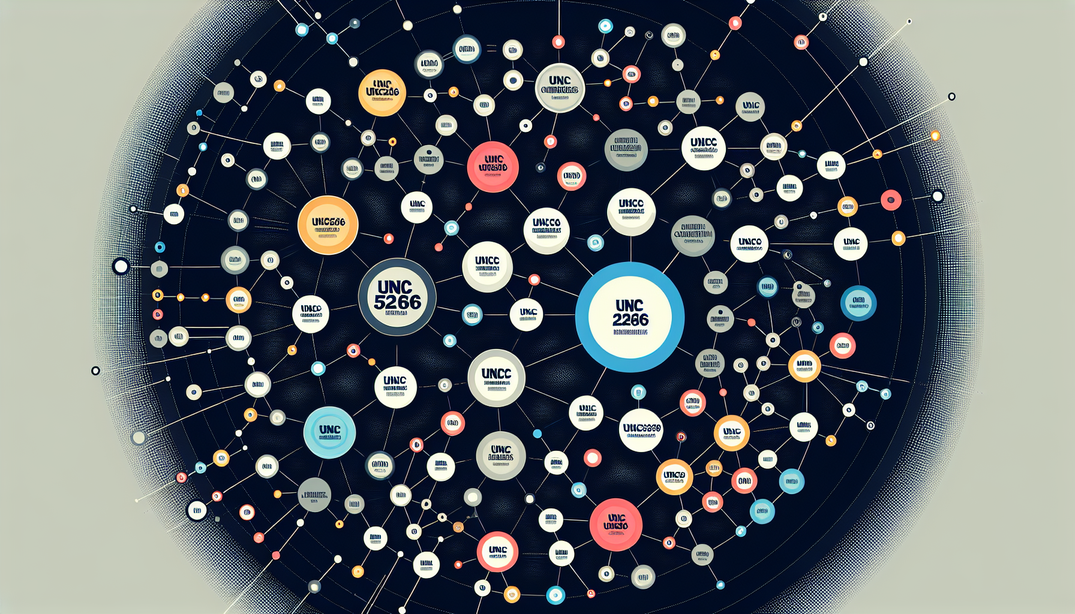

El ataque comparte solapamientos tácticos e infraestructura con otros incidentes documentados por Palo Alto Networks Unit 42 y Blumira en marzo de 2024, que involucran el abuso de la CVE-2023-48788 para descargar ScreenConnect y Atera.

La actividad observada tiene un componente manual evidenciado por todos los intentos fallidos de descargar e instalar herramientas, así como por el tiempo relativamente largo entre los intentos. Esto es evidencia de que esta actividad forma parte de una campaña específica, en lugar de una explotación incluida en botnets cibercriminales automatizadas.

Para protegerse contra estas amenazas, se recomienda a las organizaciones que apliquen las correcciones proporcionadas por Fortinet, monitoreen el tráfico sospechoso y usen un firewall de aplicaciones web (WAF) para bloquear solicitudes potencialmente maliciosas. Este incidente muestra la importancia de mantener los dispositivos de VPN actualizados y asegurados para evitar amenazas cibernéticas.

Vía The Hacker News