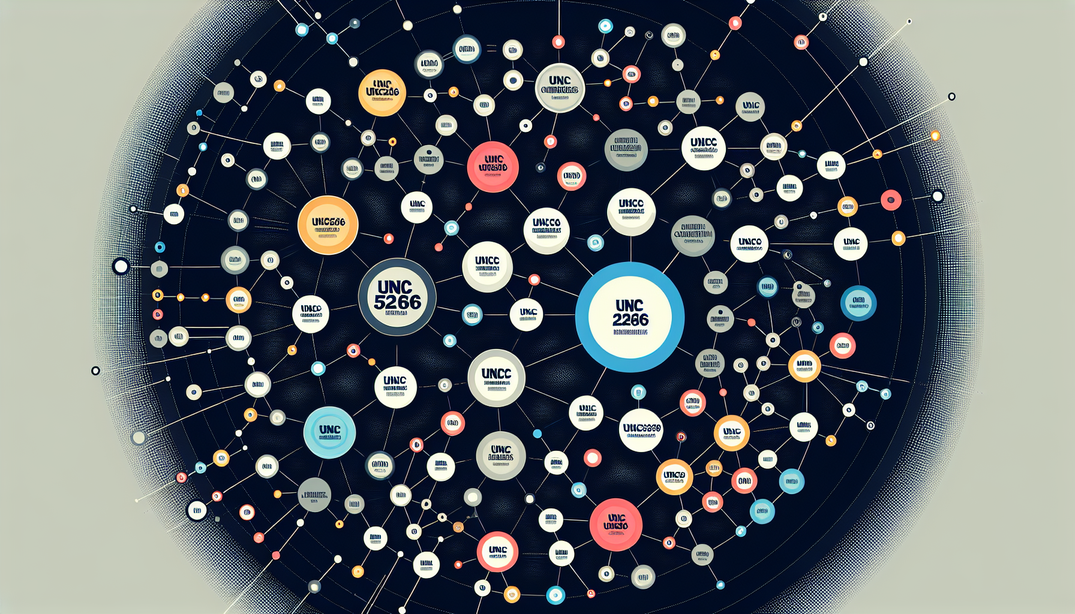

Varios actores de amenaza vinculados a China han sido relacionados con la explotación zero-day de tres vulnerabilidades de seguridad que afectan a los dispositivos Ivanti. Las vulnerabilidades son CVE-2023-46805, CVE-2024-21887 y CVE-2024-21893. Mandiant ha estado rastreando a los conglomerados bajo los nombres UNC5221, UNC5266, UNC5291, UNC5325, UNC5330 y UNC5337, mientras que Google Cloud ha observado actores motivados por razones financieras explotando las vulnerabilidades CVE-2023-46805 y CVE-2024-21887 para realizar operaciones de minería de criptomonedas.

UNC5266 ha sido relacionado con UNC3569, un actor de espionaje vinculado a China que se ha observado explotando vulnerabilidades en Aspera Faspex, Microsoft Exchange y Oracle Web Applications Desktop Integrator. Además, Mandiant ha vinculado a UNC5330 con la violación de dispositivos Ivanti Connect Secure VPN mediante la combinación de CVE-2024-21887 y CVE-2024-21893. UNC5330 ha utilizado malware personalizado conocido como TONERJAM y PHANTOMNET para facilitar las acciones posteriores al compromiso, incluyendo moverse lateralmente, manipular entradas de registro y establecer persistencia.

UNC5337 se dice que ha infiltrado los dispositivos Ivanti utilizando CVE-2023-46805 y CVE-2024 y ha entregado el conjunto de herramientas de malware personalizadas conocidas como SPAWN, que consta de cuatro componentes distintos que funcionan en conjunto como una puerta trasera sigilosa y persistente. Mandiant ha evaluado con confianza media que UNC5337 y UNC5221 son el mismo grupo de amenaza.

UNC5291 ha sido relacionado con el abuso de las fallas de seguridad de Ivanti y se cree que tiene asociaciones con otro grupo de hackers, UNC3236 (también conocido como Volt Typhoon), principalmente debido a su orientación a sectores académicos, energéticos, de defensa y de salud. Los hallazgos destacan el peligro que enfrentan los dispositivos perimetrales, con los actores de espionaje utilizando una combinación de fallas zero-day, herramientas de código abierto y puertas traseras personalizadas para adaptar su oficio a sus objetivos y evitar la detección durante períodos prolongados de tiempo.

Vía The Hacker News